Publicité en cours de chargement...

BlackHat & DefCon cuvée 2019, patch tuesday et Ramsay… Tornade de vulnérabilités dans l’actu cet été !

16 août 2019 - 23:28,

Tribune

- Charles Blanc-RolinC’est l’occasion pour les chercheurs de présenter enfin, les vulnérabilités qu’ils ont découvert tout au long de l’année et qu’ils ont gardé au chaud pendant plusieurs mois et parfois plus. Un moment qui ressemble à l’ouverture des cadeaux de Noël pour les chercheurs, auditeurs et amateurs de technique et une bonne douche froide pour les RSSI et administrateurs qui vont avoir du pain sur la planche pour coller les rustines et boucher les trous que se sont amusés à percer les chercheurs dans les différentes briques de nos systèmes d’information.

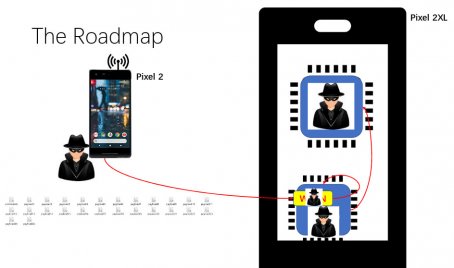

#QualPwn :

Le constructeur de puces électroniques Qualcomm annonçait en début de semaine dernière, qu’il avait corrigé en juin plusieurs vulnérabilités dans les firmwares de ces puces Wifi et qu’il avait communiqué ces correctifs aux différents constructeurs d’appareils utilisant ces puces [1], principalement des terminaux Android. Dans la foulée, Google publiait de son coté des correctifs pour Android, permettant de corriger ces failles [2]. Quid des terminaux qui ne bénéficient pas de mises à jour, IOT, imprimantes, dispositifs médicaux ?!? Ces vulnérabilités ont été présentées par les chercheurs de l’équipe Tencent Blade [3] lors des deux évènements. En synthèse, les chercheurs ont démontré qu’ils pouvaient obtenir le contrôle total d’un terminal Android à proximité par le biais de sa connexion Wifi.

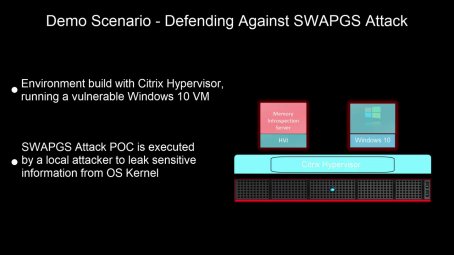

#SWAPGS :

Les chercheurs de chez Bitdefender ont découvert une nouvelle vulnérabilité au niveau de l’exécution spéculative réalisée par les processeurs Intel, dans la lignée de Spectre et Meltdown [4], là encore, il serait possible lors d’une attaque locale, de récupérer des informations confidentielles traitées par le processeur [5]. Les chercheurs ont également publié une vidéo de l’exploitation de cette vulnérabilité dans un environnement virtualisé Citrix [6]. À noter que des correctifs pour cette vulnérabilité ont été publiés par Intel, ainsi que pour Windows (dans le patch tuesday de juillet) et les distributions Linux les plus utilisées.

#RDP#HYPER-V...ULNERABLE :

Les chercheurs de CheckPoint avaient publié au mois de février un papier très intéressant [7] sur une vulnérabilité dans le protocole RDP (au niveau du partage de presse-papier), permettant d’attaquer un client RDP grâce à un serveur RDP malicieux. Les clients libres rdesktop et FreeRDP avaient corrigé assez rapidement la vulnérabilité alors que Microsoft avait « snobé » les chercheurs et n’avait pas donné suite.

Dans la présentation réalisée à BlackHat [8], Eyal Itkin (CheckPoint) et Dana Baril (Microsoft) nous informent sur le fait que l'hyperviseur de Microsoft s'appuie sur le protocole RDP pour le contrôle des machines virtuelles. Ce qui veut dire que lorsque vous ouvrez la console Hyper-V pour prendre le contrôle d'une machine virtuelle, c'est en fait le protocole RDP (et toutes ses vulnérabilités) qui est utilisé en arrière plan. Rebelote, les chercheurs de CheckPoint ont donc réalisé la même opération sur Hyper-V, avec des conséquences beaucoup plus importantes. Nous ne parlons plus de la compromission d’un « poste client », mais de l’hyperviseur exécutant plusieurs serveurs virtualisés, ça commence donc à piquer sérieusement. Une machine virtuelle compromise pourrait permettre d’infecter le serveur Hyper-V qui l’exécute lorsqu’un administrateur qui aurait une console Hyper-V ouverte, effectuerait un simple copié / collé sur le serveur hôte… La preuve en vidéo [9]. Cette vulnérabilité a finalement été corrigée par Microsoft dans son patch tuesday de juillet [10].

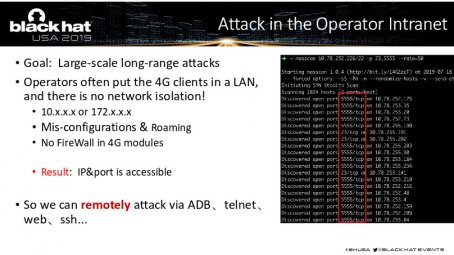

#4G :

Alors que la 5G devrait prochainement faire son apparition en France, deux équipes de chercheurs ont démontré plusieurs vulnérabilités sur les connexions 4G. Les chercheurs de Pen Test Partner se sont attaqués directement aux modems et routeurs 4G [11] de divers fabricants et de différentes gammes et ont révélé des vulnérabilités permettant la fuite d’informations, l’exécution de code arbitraire à distance et la prise de contrôle totale des appareils, tout comme les chercheurs de Baidu Security qui se sont attaqués à des appareils de type IOT embarquant des modules 4G [12], comme des voitures, des caméras, des panneaux publicitaires etc... Les travaux de ces deux équipes montrent un gros manque de sérieux et de maturité en matière de sécurité chez les fabricants, dans la conception de leurs modules 4G, ainsi que chez les opérateurs télécoms dans la gestion de leurs réseaux. Du mot de passe root disponible sur le Web du type « oelinux123 », aux ports réseaux ouverts en passant par des opérateurs qui connectent leurs clients dans un réseau à plat sans isolation, permettant à n’importe quel client connecté au réseau de l’opérateur d’en attaquer un autre… Security by design ?!? Certains semblent avoir oublié les fondamentaux. Pensez-vous que l’arrivée de la 5G fera changer les fabricants ? Les chercheurs ne semblent pas convaincus et moi non plus.

POURLEFUN :

Les exemples de vulnérabilités découvertes ne manquent pas…

Les chercheurs de CheckPoint déploient via la connexion Wifi un rançongiciel chiffrant sur un appareil photos [13].

Dale Wooden empêche le propriétaire de rentrer dans son véhicule, le déverrouille quand il veut et duplique ses télécommandes [14].

La bibliothèque SQLite au centre de vulnérabilités permettant de prendre le contrôle de la Google Home [15] ou d’un iPhone [16]. Il n’y a peut-être pas que les GAFAM qui nous écoutent…

Les chercheurs de CheckPoint ont remis sur couche sur les possibilités d’intercepter des conversations WhatsAPPet de les manipuler pour réaliser de la désinformation [17].

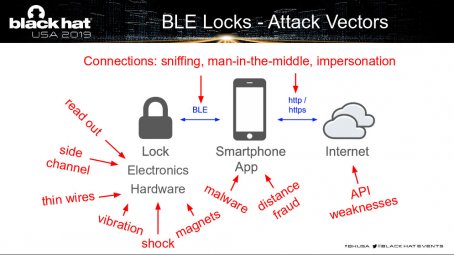

Deux chercheurs indépendants, dont RAY un membre actif du célèbre Chaos Computer Club allemand depuis 20 ans, se sont attaqués au système de contrôle d’accès d’une chaîne d’hôtels s’appuyant sur le protocole Bluetooth Low Energy pour déverrouiller les portes des chambres, accéder aux ascenseurs et aux salles de sports [18]…

#NMAP :

Puisqu’il faut bien des outils pour détecter toutes ces nouvelles vulnérabilités, la DefCon a également été l’occasion pour Gordon Lyon d’annoncer la sortie de la version 7.80 de NMAP [19] et des nouveaux scripts qu’il intègre (infos sur le chiffrement RDP, HP iLO, les CVE potentielles à partir de la base Vulners.com, recherche de dispositifs HID…), sans oublier les nouveaux scripts pour DICOM [20] arrivés suite à la sortie de la 7.80.

#PATCHTUESDAY

Le nouveau patch tuesday de Microsoft est arrivé [21], avec encore du lourd, des vulnérabilités RDP en mode « BlueKeep le retour », permettant l’exécution de code arbitraire à distance et la possibilité de déploiement en mode « vers » tels que Wannacry ou Conficker. Une vulnérabilité sur le client DHCP permettant d’exécuter du code arbitraire à distance et une nouvelle vulnérabilité Hyper-V qui, une fois encore, permet d’exécuter du code arbitraire depuis une VM directement sur le serveur hôte Hyper-Vulnérable.

#RAMSAY

Samedi 10 août, le groupe d’établissements de santé privés Ramsay a été victime d’un rançongiciel chiffrant paralysant le système d’information de ses hôpitaux et cliniques [22]. L’implication du RSSI et des équipes est à saluer, comme le souligne Damien Bancal. Je compatis sincèrement et souhaite beaucoup de courage aux équipes pour terminer toutes les tâches qui découlent de ce type d’attaque. J’espère qu’ils nous feront partager leur expérience dans la gestion de cet incident, pourquoi pas au prochain Congrès de l’APSSIS ?

L’été n’est pas terminé, et j’hésite encore dans le choix d’un nouveau métier pour la rentrée… et vous ?

[1] https://www.qualcomm.com/company/product-security/bulletins

[2] https://source.android.com/security/bulletin/2019-08-01.html

[3] https://blade.tencent.com/en/advisories/qualpwn

https://i.blackhat.com/USA-19/Thursday/us-19-Pi-Exploiting-Qualcomm-WLAN-And-Modem-Over-The-Air.pdf

[4] /article/2788/meltdown-spectre-l-armageddon-numerique.html

[6] https://youtu.be/S-m7XVBzusU

[7] https://research.checkpoint.com/reverse-rdp-attack-code-execution-on-rdp-clients/

[9] https://youtu.be/nSGlMJqQEh0

[10] https://portal.msrc.microsoft.com/fr-FR/security-guidance/advisory/CVE-2019-0887

[11] https://www.defcon.org/html/defcon-27/dc-27-speakers.html#g%20richter

[12] https://i.blackhat.com/USA-19/Wednesday/us-19-Shupeng-All-The-4G-Modules-Could-Be-Hacked.pdf

[13] https://youtu.be/75fVog7MKgg

[14] https://www.rtl-sdr.com/hak5-hacking-ford-key-fobs-with-a-hackrf-and-portapack/

[15] https://threatpost.com/def-con-2019-hacking-google-home/147170/

[16] https://threatpost.com/sqlite-exploits-iphone-hack/147203/

[19] https://nmap.org/changelog.html#7.80

[20] https://nmap.org/nsedoc/scripts/dicom-ping.html

https://nmap.org/nsedoc/scripts/dicom-brute.html

[21] https://www.forum-sih.fr/viewtopic.php?f=78&t=742&p=5088#p5088

[22] https://www.zataz.com/attaque-informatique-cryptolocker-groupe-sante/